IPアドレスを調べると、色々な事が判ります。

ここではIPアドレスの解説から、利用しているCDNは何か?までの色々な情報の調査方法を解説します。

1.IPアドレスとは

IPアドレスはインターネット回線の住所で[IPv4アドレス]と[IPv6アドレス]があります。

IPv4アドレス

IPアドレス長は32ビットを使用します。

表記方法は32ビットを8ビット毎にピリオド(.)で区切り10進数に変換して表しています。

例)http://49.239.73.208:ポート番号

インターネットに接続される機器は[グローバルIP]と[プライベートIP]を使って識別します。

①グローバルIP 例) 49.239.73.208

これはインターネット上の住所で、上記の例ではIIJ(株式会社インターネットイニシアティブ)が所有している回線で、東京周辺で利用されている事が判ります。

しかしこの回線の下にある機器が特定できないので、そこに登場するのが[プライベートIP]です。

②プライベートIP 例) 192.168.1.100

これは回線の中にある機器を特定するためのアドレスです。

[192.168.1]がネットワーク部で、この中に0~255のホストを定義でき、[100]がデバイスに与えられたホストアドレスになります。

以上で[49.239.73.208]の回線の下にある[192.168.1.100]のアドレスを持つ機器が特定されます。

IPv6アドレス

IPアドレス長は128ビットを使用します。

表記方法は128ビットを16ビットごとにコロン(:)で区切り16進数で表しています。

例)http://[2408:212:867:b400:211:32ff:fea2:ae18]:ポート番号

※IPv6アドレスを[]で括る事がポイントになります。

IPv6は何処の回線の下にあるどの機器かを1つのアドレスの中に定義する事ができます。

上記の例の[2408:212:867:b400:211:32ff:fea2:ae18]は回線部が[2408:212:867:b400]で、この回線は株式会社NTT-MEが所有している東京周辺にある回線で、[211:32ff:fea2:ae18]という機器が使っているアドレスを表します。

尚、[211:32ff:fea2:ae18]部分をインタフェース IDと呼び、このアドレスは機器のMACアドレスから自動生成されます。

2.利用しているIPアドレスを調べる方法

PCやスマホが利用しているIPアドレスを調べる方法

PCやスマホからインターネットにアクセスした時に利用されたIPアドレスは、下記の方法で調べる事ができます。

①[IPアドレス確認]を実行します。

表示された画面にIPv4、IPv6アドレスが表示されます。

②[プロバイダ判別]を実行します。

表示された画面に利用している回線のプロバイダ情報が表示されます。

メモ

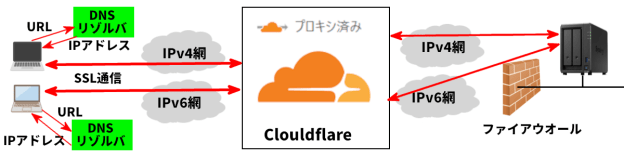

PCやスマホにはIPv4アドレスとIPv6アドレスが割り振られています。

そこでアクセスするWebサーバがIPv6対応の場合は、IPv6ネットワークが優先して利用されます。

スマホの電話回線のインターネットアクセスのデフォルトはIPv4です。

そこでスマホのアクセスポイントの設定で[APNプロトコル]を[IPv4/IPv6併用]に設定するとIPv6も利用できる様になります。

サーバが利用しているIPアドレスを調べる方法

Webサーバに割り振られているIPアドレスはSSH接続で調べられます。

SSHの使い方の事例は[Synology NASをSSHでアクセスする方法]を参考にしてください。

①IPv4アドレス

コンソール画面に[curl]コマンドで下記を実行するとIPv4アドレスが表示されます。

××$ curl ipv4.icanhazip.com

②IPv6アドレス

コンソール画面に[curl]コマンドで下記を実行するとIPv6アドレスが表示されます。

××$ curl icanhazip.com

以上でサーバに設定されているIPv4、IPv6アドレスが確認できます。

3.インターネットからのポート開放状況を調べる方法

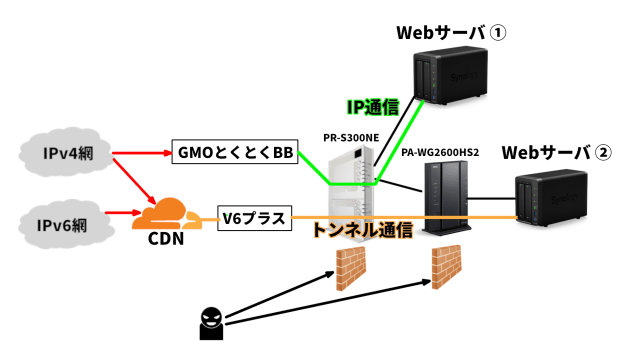

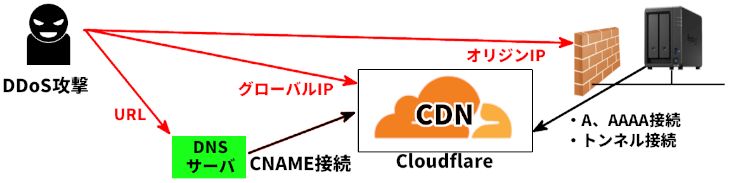

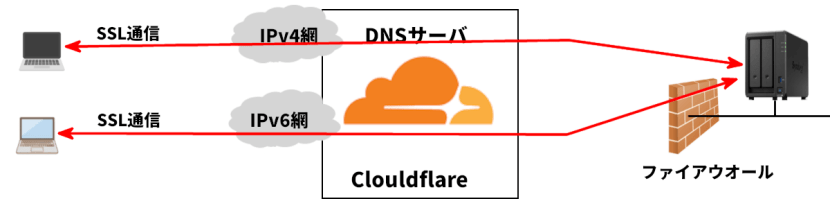

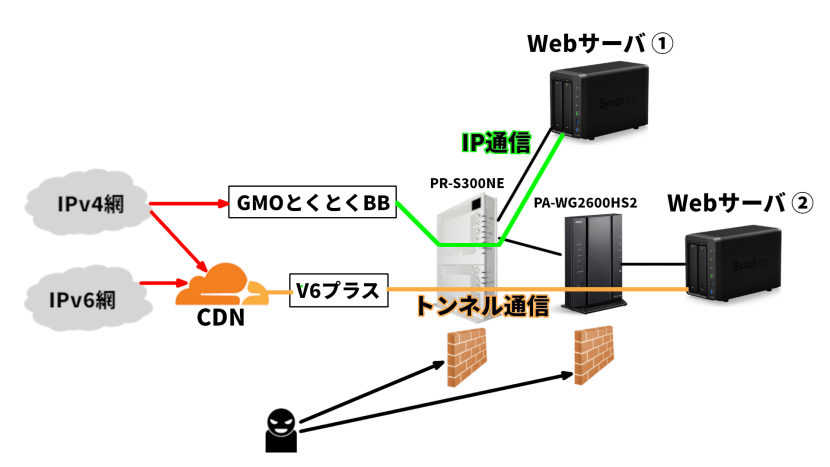

私の自宅のWebサーバ環境は下図の様になっており、この回線のポート開放状況を調べます。

■[Webサーバ①]は、GMOとくとくBBのPPPoE回線に接続されており、外部にオリジンIPは公開されています。このサーバは昔のサーバで各種の検証が済み次第、削除します。

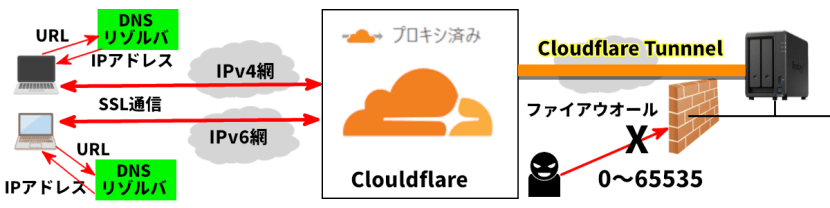

■[Webサーバ②]は、本番サーバでV6プラスの回線を使って[CloudflareのCDN]とトンネル接続されており、オリジンIPは非公開です。

上記の様な環境でオリジンIPが外部からどの様なポート番号でアクセスできるのか?を調べるツールが下記になります。

IPv4回線の解放ポートを調べる方法

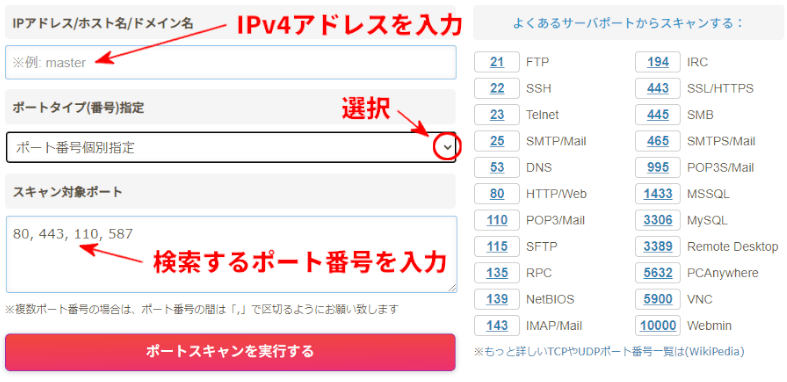

[https://portscan.flexion.jp/]をアクセスすると下記画面が表示されます。

検索方法は[選択]で下記の検索方法を選択できます。

①ポート番号個別指定(デフォルト)

デフォルトで80,443,110,587がセットされています。

ここにスキャンしたいポート番号を指定します。複数指定はカンマで区切ります。

編集が終わったらスキャンを実行します。

②[サーバポート]を選択

デフォルトでサーバに使われる21, 22, 23, 25, 53, 80, 110, 143, 443, 445, 465, 587, 993, 995, 1433, 1701, 1723, 3306, 5432, 8008, 8443, 10000がセットされています。

これを編集してスキャンを実行します。

③[アプリケーションポート]を選択

デフォルトでアプリケーションに良く使われる515, 631, 3282, 3389, 5190, 5050, 1863, 6891, 1503, 5631, 5632, 5900がセットされています。

これを編集してスキャンを実行します。

上図の事例では[GMOとくとくBB]と[V6プラス]のIPv4アドレスの解放ポートを調べる事ができます。

メモ

上記のツールでスキャンして判った事

①GMOとくとくBB回線

NTTのゲートウェイはデフォルトでIPv4ファイアウオール機能が働いており、[静的IPマスカレード設定]で指定したポート番号だけがOPENになりました。

②V6プラス回線

V6プラス回線は利用できるポート番号が回線毎に決まっており、80,443は利用できない仕様になっています。

そこで利用できるポート番号も含めて調べてみると総てのポートが閉じていました。

利用できるポート番号を[ポートマッピング設定]で転送先を指定するとOPENになりました。

IPv6回線の解放ポートを調べる方法

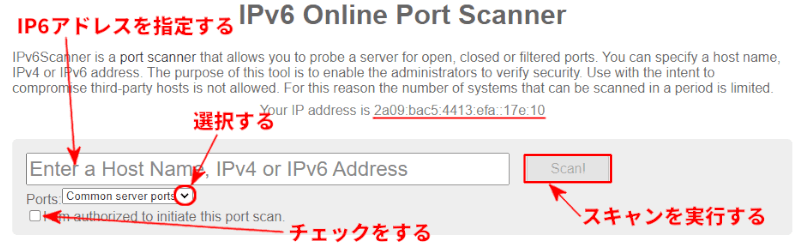

[http://www.ipv6scanner.com/cgi-bin/main.py]をアクセスすると下記画面が表示されます。

・上図の赤下線のアドレスの説明

ここに、このサイトにアクセスしたPCのIPv6アドレスが表示されます。

このアドレスで何回かスキャンすると検索できなくなります(1日のアクセス回数が決まっています)

制限に引っ掛かった場合はテザリングアクセス等に切り替えて再度アクセスして下さい。

・アドレス指定欄に検索したい[WebサーバのIPv6アドレス]を入力します。

・[I am authorized to initiate this port scan]に✓を付けると[Scan]ボタンが利用できる様になります。

・スキャン方法には下記2つがあります。

①[Common server port]デフォルト

TCPポート番号 21, 22, 23, 25, 53, 80, 110, 137, 138, 139, 443, 445, 587, 993, 995, 1080, 1443, 1701, 1723, 3306, 5432, 8000, 8080, 11211をスキャンします。

②[Specific port]を選択

任意のTCP、UDPのポート番号を指定してスキャンします。

・[Scan]ボタンを挿入し、スキャンを実行します。

メモ

上記のツールでスキャンした結果判った事

IPv6のポート番号をブロックする為には[IPv6ファイアウオール]を利用します。

1.Webサーバ②の手前のNECのルータの[IPv6ファイアウオール]をONにした時の結果。

Webサーバ②は、総てのポートがブロックされます。

Webサーバ①は、22,53,80,139,443,445のポートがオープンになります。

2.NTTのHGWの[IPv6ファイアウオール]をONにした時の結果。

Webサーバ①も②も総てのポートがブロックされます。

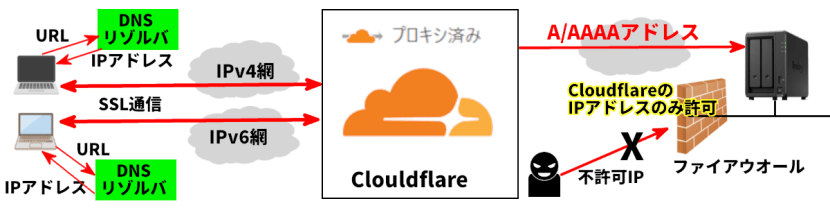

※ClpoudflareのCDNとWebサーバをトンネル接続すると80、443ポートは使用しないので総てのポートをブロックしても問題が無くなります。

4.利用している回線のスピードを計測する方法

回線スピードを計測するツールは色々ありますがCloudflareのツールがかなり優れています。

[Cloudflare Radar My Connction] にアクセスし、表示された画面の下図の[Cloudflare Speed Test]欄にある[Test my connection]ボタンを挿入すると回線スピード測定が開始されます。

■上記の計測ツールは100kB、1MB、10MB、25Mのデータ等の複数のデータサイズで計測し、総合的な性能を計測してくれる優れたツールです。

回線スピード測定時の注意

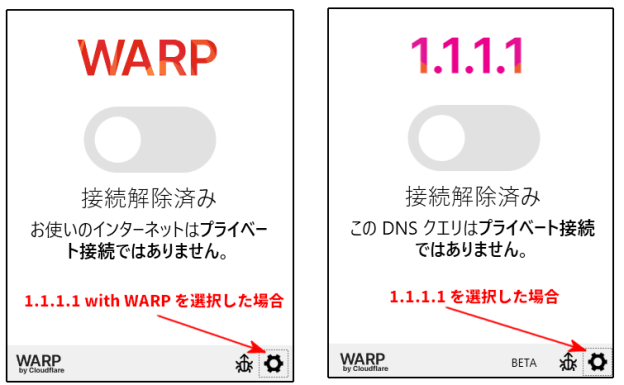

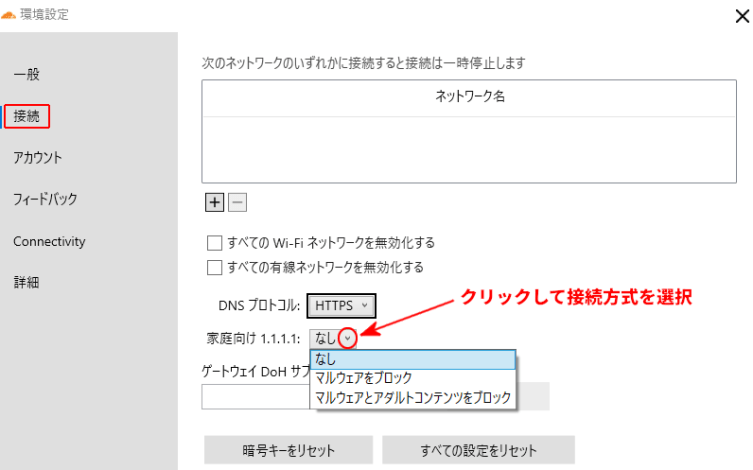

スピード計測に当たっては[1.1.1.1 with WARP]は利用しないで下さい。

WARP接続はPCとCloudflare間にトンネルを張りますので、回線自体の性能が測定できません。

計測は有線LAN接続で計測します。これがWebサーバの回線スピードになります。

Wi-Fiの2.4GHzや5GHzでの計測はPCでアクセスする時の参考情報です。

尚、この[Cloudflare Radar]は全世界のインターネット通信を監視しそのレポートを公開しているサイトです。

日本のインターネットのセキュリティ情報も見れるので是非、参考にしてください。

5.URLから利用しているCDNを調査する方法

[CDNベンダ一覧]

| 順位 | 業者名 | 解説 |

| 1 | CloudFlare | [1.1.1.1]を提供している米国のCloudFlare社が提供しているCDNサービス。

CDN機能だけでなく[IPv6対応]、[DDoS対策]、[WAF対策]、[ボット対策]がデフォルトでバンドルされているのが特徴です。 更に無償版もあるので個人宅や小企業でもCDNが利用できるメリットもあります。 |

| 2 | CloudFront | Amazon社が提供しているAWSと連携しているCDNサービス。

AWS Shield Standardの利用でDDoS攻撃から保護できますが、従量課金の場合に利用料が上がる危険性があり、他のサービスを使う等の注意が必要になる。 |

| 3 | Akamai | CDN事業の先駆者的な位置づけの知名度の高いCDNサービスで米国のAkamai社が提供しています。

Akamai WAFを合わせて導入する事により[DDoS対策]、[WAF対策]、[ボット対策]が行えるようになる。 |

| 4 | Fastly | 米国のFastly社が提供しているCDNサービス。

[DDoS対策]はCDNに含まれ[WAF対策]はFastly WAFで対応している。 |

| 5 | J-Stream | 日本のJ-Stream社が提供しているCDNサービス。

[DDoS対策]、[WAF対策]は別ソリューションを提案している。 |

| 6 | IIJ GIO | 日本の通信事業者のIIJが提供するCDNサービス。

[DDoS対策]、[WAF対策]は別途契約が必要になる。 |

| 番外 | Cloud CDN | Google社が提供するCDNで、動画用にはMedia CDNを提供している。

Google Cloud Armorを利用する事により[DDoS対策]、[WAF対策]が行える |

| 番外 | Incapsula

(インカプシュラ) |

米国のImperva社が提供するCDNサービスです。

[DDoS対策]、[WAF対策]をバンドルしています。 |

■上表のCDNベンダは[JPドメインのCDNシェア(2023年10月調査)]で検知されたCDNベンダをベースに選択しました。(上記以外にもたくさんあります)

■上位3社(Cloudflare~Akamai)で市場の90%のシェアを占めるという一部のCDNベンダの寡占状態の市場になっています。

CDNベンダを調べる方法

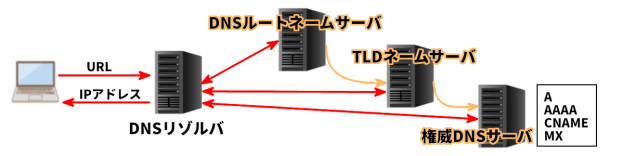

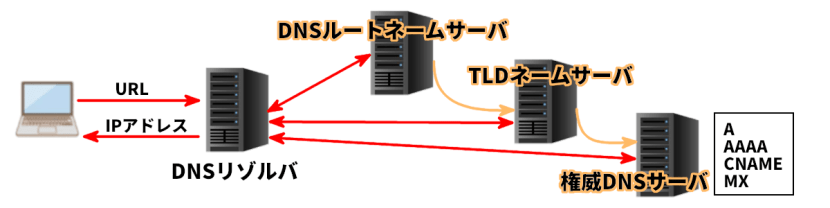

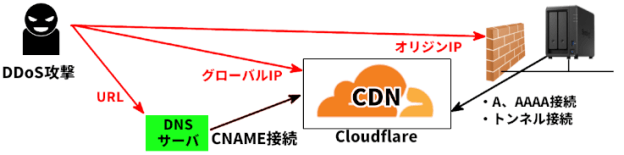

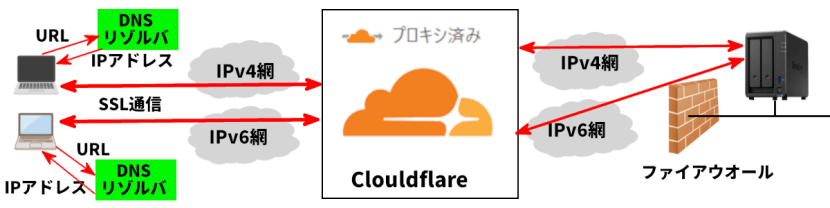

[クライアント]と[Webサーバ]の間に[CDN業者のネットワーク]が入るのがCDN(Contents Delivery Network)です。

よってWebサーバのURLのIPアドレスを調べると、何処のCDNを利用しているかが判ります。

①[IPアドレス検索]でWebサイトのURLを指定して検索する

上記でWebサイトのIPアドレスから利用しているCDN業者が判ります。

②[DNS情報取得]でWebサイトのURLを指定して検索する

上記でCDN事業者との接続方法が判ります。

| 業者名 | 解説 |

| CloudFlare | [IPアドレス検索]でURLを検索すると、ISPが[Cloudflare]になっています。

[DNS情報取得]でURLを検索すると、CNAMEレコードがあれば[CNAMEセットアップ]、なければ[フルセットアップ]になります。 [CNAMEセットアップ]はDNSに対するDDoS攻撃に対応できません。解説資料を参照 [CNAMEセットアップ]のサンプルサイト 防衛省、京都府、滋賀県庁、宮崎県庁 [フルセットアップ]サンプルサイト ウクライナ国総省 上記のURLで検索してレコードの違いを確認して下さい。 |

| CloudFront | [IPアドレス検索]でURLを検索すると、ISPが[Amazon.com, Inc.]になっています。

[DNS情報取得]でURLを検索すると、CNAMEレコードに[xxxx.cloudfront.net]があります。 サンプルサイト 農林水産省 |

| Akamai | [IPアドレス検索]でURLを検索すると、ISPが[Akamai Technologies, Inc.]になっています。

[DNS情報取得]でURLを検索すると、CNAMEレコードに[サイトURL.edgekey.net]と[xxxx.akamaiedge.net]があります。 サンプルサイト 経済産業省 |

| Fastly | [IPアドレス検索]でURLを検索すると、ISPが[Fastly, Inc.]になっています。

[DNS情報取得]でURLを検索すると、CNAMEレコードに[xxxx.fastly.net]があります。 サンプル 茨城県庁 |

| J-Stream | [IPアドレス検索]でURLを検索すると、ISPが[J-Stream Inc.]になっています。

[DNS情報取得]でURLを検索すると、CNAMEレコードに[xxxx.stream.ne.jp]があります。 サンプルサイト 福井県庁 |

| IIJ GIO | [IPアドレス検索]でURLを検索すると、ISPが[Internet Initiative Japan Inc.]になっています。

[DNS情報取得]でURLを検索すると、CNAMEレコードに[xxxx.iijgio.jp]があります。 サンプルサイト 埼玉県庁 |

| Cloud CDN | [IPアドレス検索]でURLを検索すると、ISPが[Google Cloud Platform]になっています。

[DNS情報取得]でURLを検索すると、CNAMEレコードに[xxxx.stech-gisc.jp]があります。 サンプルサイト 青森県庁 |

| Incapsula | [IPアドレス検索]でURLを検索すると、ISPが[Incapsula Inc]になっています。

[DNS情報取得]でURLを検索すると、CNAMEレコードに[xxxx.impervadns.net]があります。 サンプルサイト 国土交通省 |